SOC (Centre des Opérations de Sécurité) managé

Détecter les menaces et y répondre en temps réel, 24/7

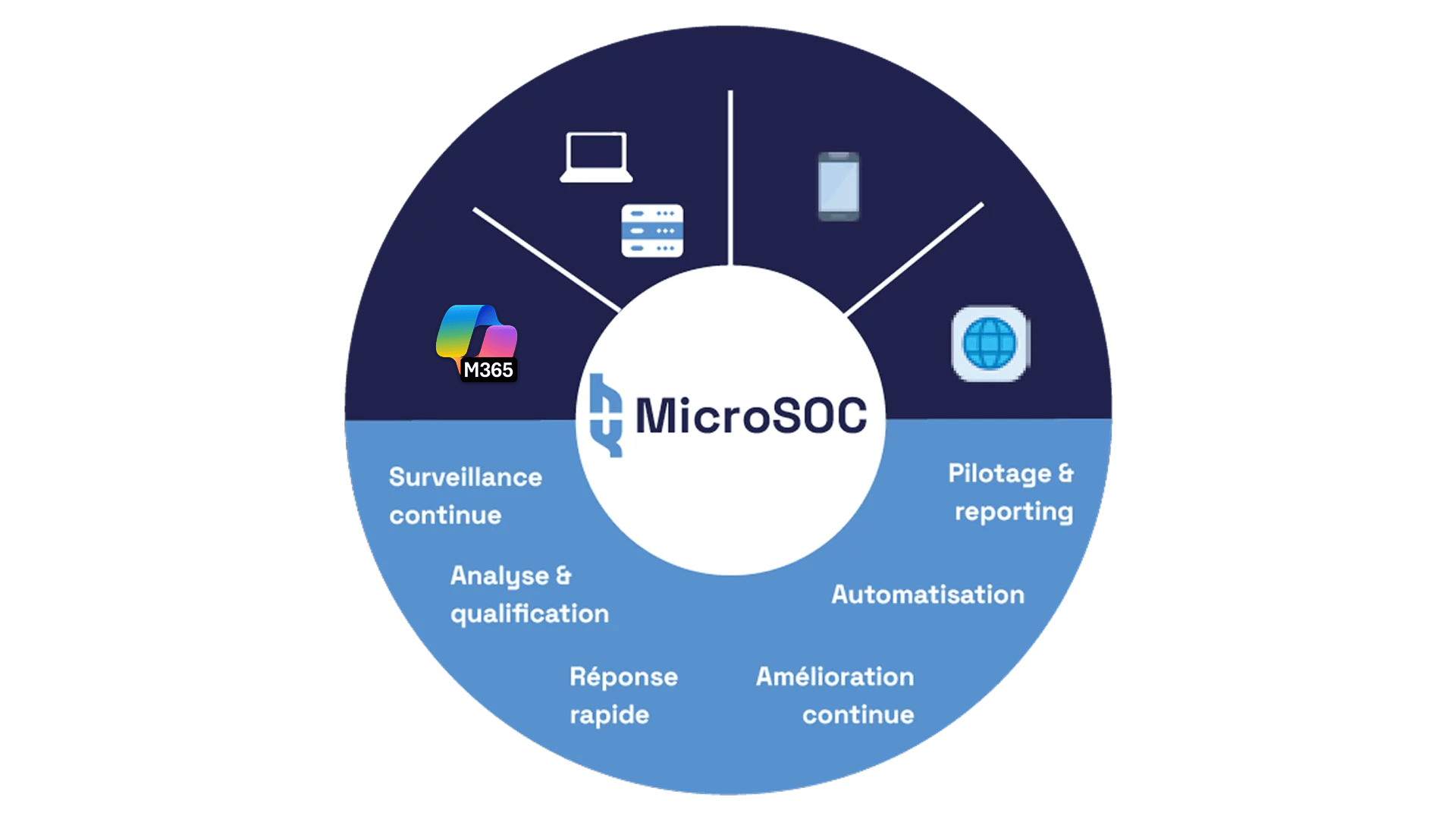

Heliaq MicroSOC est un service de détection, d’investigation et de réponse aux incidents de sécurité susceptibles d’affecter les postes de travail et les serveurs informatiques qui vous alerte avant qu’ils ne deviennent critiques.

C’est choisir une solution souveraine qui combine intelligence artificielle, haute performance et l’expertise de collaborateurs forts de 25 ans d’expérience pour détecter et contrer efficacement les menaces.

Votre objectif

D’une simple tentative d’hameçonnage à l’attaque directe, la menace évolue silencieusement. En quelques heures : hameçonnage, usurpation d’identité, infection virale Sur plusieurs semaines : exfiltrations de données, attaque “dormante”, attaque directe

Heliaq MicroSOC combine technologies souveraines, automatisation et expertise humaine détectant les menaces plus tôt, et y répondre plus intelligemment.

Détection 24/7 – Vos assets sous contrôle permanent

Réponse rapide – Alerte et assistance en cas d’incident

Reporting clair – Visibilité sur votre posture sécurité

Tarification à l’usage – Flexibilité et transparence

Souveraineté – Données et équipes basées en France

MicroSOC – SEC-MICROSOC

MicroSOC EPP – SEC-MICROSOC-EPP

MicroSOC Mobile – SEC-MICROSOC-MOB

MicroSOC M365 – SEC-MICROSOC-M365

MicroSOC Nomade – SEC-MICROSOC-NOM

Détecter les menaces et y répondre en temps réel, 24/7

Découvrez nos insights

Articles, nouveautés, évènements, conseils… Ne manquez pas l’actualité IT !